セコムのカメラは本当に見られてる?監視の仕組みと不安を検証してみた

自宅や店舗に防犯カメラを設置すると、「セコムのカメラは本当に見られているのか?」「プライバシーは大丈夫なのか?」と不安に感じる人は少なくありません。

カメラは安心を生む一方で、仕組みを正しく理解していないと、かえって不信感を抱いてしまうこともあります。

たしかに、“見られてる”って聞くと、ちょっとドキッとするよね…!

ええ。ただ実際には、常時監視ではなく“異常が発生したときのみ映像を確認する”仕組みが基本なんですよ^^

この記事では、セコムの監視体制の流れや映像データの扱い方、保存期間、社内ルール、そして外部への漏えいリスクまでを整理し、利用者が知っておくべきポイントを具体的に解説します。

セコムのカメラは本当に見られているの?監視の仕組みを解説

セコムのカメラが常に人の目で見られていると誤解されがちですが、実際は機器の自動監視と契約に応じたオペレーションの組み合わせで成り立っています。

映像は録画機やクラウドに安全に保存され、必要時のみセンターが参照するのが基本です。ここでは、監視システムの基本構造からセンター確認の流れ、常時監視との違い、利用者側の視聴方法まで整理します。

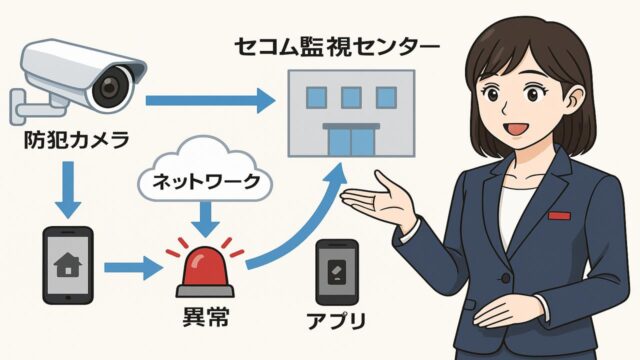

仕組みの全体像をつかむ

セコムのカメラ監視システムは、撮影、記録、通信、通知、閲覧という五つの要素で構成されます。カメラは映像を常時記録し、異常検知機能が反応するとアラートが送信されます。アラートの内容や契約条件に応じてセンターが映像の一部を確認し、必要ならば駆け付け対応や警察通報につなげます。このため、日常的にスタッフが延々と映像を見続ける運用ではなく、イベントドリブンで効率化された監視が基本となります。

- 撮影:高解像度カメラで常時録画

- 記録:レコーダーやクラウドへ保存

- 通信:暗号化された回線で送信

- 通知:異常検知時にアラート送出

- 閲覧:必要時のみ権限者が参照

映像の送信先と保存先

映像は拠点内の録画機に保存されるのが基本で、遠隔監視契約では必要に応じて一部の映像やサムネイルがセンターへ転送されます。常時クラウドへ全量を送り続けるわけではなく、回線負荷やプライバシー配慮の観点から、優先度やイベントに応じて最適化されます。拠点側の保存とクラウド側の保全が連携し、障害時の冗長性も考慮されています。

| 保存先 | 主用途 | 転送タイミング | 特徴 |

|---|---|---|---|

| 拠点レコーダー | 常時録画 | 常時 | 高速アクセスと長時間保存 |

| クラウド保全 | 重要イベント | アラート時 | 災害時のバックアップ |

| センター閲覧端末 | 状況確認 | 要請時 | 権限制御と監査ログ |

センター確認のステップ

センターはアラートを受信すると、まず契約内容と発報区分を照合し、映像の参照可否を判定します。参照が許可されるケースでは、必要最小限の範囲と時間に限定して映像を確認し、現地音声の有無や複数カメラの切替なども手順化されています。その後、対応要否を判断し、駆け付けや通報、顧客連絡に移行します。確認の都度、操作履歴は監査用に記録されます。

- 発報内容の確認と本人性の特定

- 映像参照の権限チェック

- 必要最小限の映像確認

- 対応判断とエスカレーション

- 操作・閲覧ログの保存

常時監視と検知型の違い

常時監視はオペレーターが継続して映像を目視監視する方式で、金融機関や高リスク施設など特殊な要件で採用されます。一般家庭や通常の店舗では、モーションや侵入、開閉センサーなどの異常検知をトリガーに映像を確認する検知型が主流です。検知型はプライバシーへの配慮とコスト効率のバランスが取れており、誤検知対策や時間帯スケジュール設定も柔軟に行えます。

| 方式 | 監視方法 | 主な用途 | プライバシー配慮 |

|---|---|---|---|

| 常時監視 | 有人で常時視認 | 高リスク拠点 | 高い管理体制が必須 |

| 検知型監視 | イベント時のみ確認 | 一般住宅・店舗 | 必要最小限の閲覧 |

利用者が映像を見る方法

利用者はレコーダーの再生、スマホアプリやWebビューアで遠隔視聴、重要イベントのクリップ確認など複数の手段を選べます。外出先からでも暗号化通信でアクセスでき、権限設定や二要素認証により家族やスタッフごとに閲覧範囲を分けられます。バックアップの書き出しや、事件時のエビデンス提出に適したエクスポート機能も用意されています。

- 録画機でのローカル再生

- スマホアプリでの遠隔視聴

- イベントクリップの確認

- エクスポートと共有リンクの管理

- 権限ごとのアクセス制御

セコムが映像を閲覧するのはどんな時?

セコムが映像を閲覧するのは、契約と法令に基づく必要時に限られます。発報や通報、駆け付け判断、設備保守、警察からの照会など、正当な目的と範囲が明確であることが前提です。ここでは、スタッフが映像を見る可能性、閲覧ルールと監査体制、内部不正を防ぐ仕組みについて解説します。

社員が映像を見る可能性

社員が映像を見るのは、アラーム発報時の状況確認、現場対応の安全確保、機器異常の切り分け、顧客からの確認依頼、捜査機関対応など正当な目的がある場合です。閲覧は原則として時間と範囲が限定され、必要最小限のカメラと期間に絞られます。定期的に映像を見回る運用ではなく、イベントや申請があって初めて閲覧が行われます。

| 閲覧の主目的 | 具体例 | 範囲制限 |

|---|---|---|

| 発報対応 | 侵入検知時の確認 | 該当時刻と該当カメラ |

| 安全確保 | 現場隊員の状況把握 | 短時間のライブ映像 |

| 保守対応 | 画角ずれや故障診断 | テスト映像のみ |

| 捜査協力 | 警察の照会 | 法令と同意に基づく |

閲覧ルールと監査

映像閲覧には権限ロールが設定され、個人ごとにアクセス可能な拠点や機能が分けられます。閲覧や操作はすべてログに残り、監査部署が定期的にチェックします。ログには閲覧者、日時、対象カメラ、閲覧理由が記録され、不正が疑われる場合は調査と是正が行われます。教育や誓約書によるコンプライアンス徹底も運用の柱です。

- 権限ロールと最小権限の原則

- 閲覧・エクスポートの完全ログ化

- 定期監査とアラート監査の併用

- 教育・誓約と違反時の措置

- 法令と社内規程の二重基準

内部不正の予防策

内部不正を防ぐため、重要操作の多要素認証、管理者と実務者の職務分離、ダウンロード時の電子透かし、特定キーワードや大量閲覧の自動検知などが用いられます。さらに、データ持ち出し制限や端末のセキュアブラウジング、外部記録媒体の使用制限など、技術的対策と組織的対策を組み合わせることで、リスクを多層的に抑制します。

| 対策 | 分類 | 狙い |

|---|---|---|

| 多要素認証 | 技術 | なりすまし防止 |

| 職務分離 | 組織 | 単独不正の抑止 |

| 電子透かし | 技術 | 漏えい時の追跡 |

| 操作監査 | 運用 | 逸脱検知と是正 |

映像データの保存期間と取り扱い方

映像の保存期間は録画機の容量や契約、法令・業種ガイドラインで決まります。一般住宅や小規模店舗では数日から数週間が目安で、金融や重要インフラではより長期となることがあります。ここでは保存期間の考え方、保存データの管理と削除基準、個人情報保護体制を整理します。

どれくらい保存されるか

保存期間は解像度、フレームレート、常時録画かイベント録画かで大きく変わります。容量に余裕があれば長期保存が可能ですが、プライバシー配慮の観点から必要期間を過ぎた映像は適切に上書きされます。事件や事故に関連する映像は保全指定され、通常の上書き対象から除外される運用が一般的です。

| 運用条件 | 目安の保存期間 | 備考 |

|---|---|---|

| 一般住宅・常時録画 | 約7〜14日 | 容量・画質で変動 |

| 店舗・イベント録画 | 約14〜30日 | 営業時間外長め |

| 高リスク施設 | 30日以上 | ガイドライン準拠 |

管理と削除の基準

保存データは暗号化やアクセス権限で保護され、上書きは自動化されます。エクスポート時はパスワード付きファイルや再生専用ビューアを用いて改ざん防止を図ります。削除は定めた保存期間、事件性の有無、法的義務の満了を基準に行い、削除ログや破棄証跡を保持して説明責任を果たします。

- 暗号化と権限管理の徹底

- 自動上書きと例外保全

- エクスポート時の改ざん防止

- 削除ログと証跡の保管

- 法定保存がある場合の別管理

個人情報保護の体制

映像は個人情報に該当しうるため、取り扱いにはプライバシーポリシーと社内規程が適用されます。目的外利用の禁止、第三者提供の統制、委託先の管理、事故発生時の報告体制など、法令を踏まえた仕組みが整備されます。要配慮情報の可能性がある場面では、マスキングやエリア制限も検討されます。

| 管理項目 | 内容 |

|---|---|

| 利用目的 | 防犯・安全確保に限定 |

| 第三者提供 | 同意・法令要件を遵守 |

| 委託管理 | 契約と監査で統制 |

| 事故対応 | 報告・通知・再発防止 |

カメラの映像を勝手に見られるリスクはある?

インターネット接続型の機器には外部不正のリスクがゼロではありません。とはいえ、多層防御や適切な設定でリスクは現実的に低減できます。ここでは、外部からの不正アクセスの可能性、セコムのセキュリティ対策レベル、利用者が取るべき安全対策を整理し、現実的な防御策をまとめます。

外部不正への考え方

不正アクセスは弱いパスワードの使い回し、古いファームウェア、公開設定の誤りなど人為的要因が原因になることが多いです。標的型攻撃や総当たり攻撃に対しても、露出面の最小化と検知の強化で被害可能性は下げられます。ネットワーク分離やVPN利用、不要ポートの閉鎖といった基本が最も効果的です。

- ID・パスワードの強固化と使い回し禁止

- 最新ファームウェアへの更新

- リモート公開設定の適正化

- ネットワーク分離とVPN化

- アクセスログの定期確認

セキュリティ対策の層

セコムのシステムでは通信の暗号化、装置・クラウド双方の認証、センター側のゼロトラスト運用、操作ログの常時記録など多層対策が採られます。万一の侵入を想定した最小権限設計や、改ざん検知、署名付きファーム配布など、入口と内部の両面で抑止します。これにより単一障害点に依存しない堅牢性が確保されます。

| 層 | 主な対策 | 狙い |

|---|---|---|

| 通信 | TLS暗号化・証明書 | 盗聴と改ざん防止 |

| 端末 | 署名済みFW・安全設定 | 乗っ取り抑止 |

| センター | ゼロトラスト・監査 | 内部移動の封じ込め |

| 運用 | 権限最小化・教育 | ヒューマンエラー低減 |

利用者ができる対策

利用者側の基本対策が全体の安全性を大きく左右します。初期IDの変更、二要素認証の有効化、アプリやレコーダーの更新、管理者アカウントの限定、Wi-FiのWPA3設定などを徹底しましょう。映像共有リンクは必要時のみ発行し、期限とパスワードを必ず設定します。退職者や家族構成の変化があれば速やかに権限を見直してください。

- 強力なパスフレーズと2要素認証

- 定期的な更新と脆弱性情報の確認

- 共有リンクの期限・PW設定

- 不要ユーザーの即時削除

- ゲスト用と管理用のWi-Fi分離

まとめ

セコムのカメラが「見られてる」と感じる人は少なくありませんが、実際には常時監視されているわけではなく、異常が発生した場合や利用者が同意した状況のみで映像確認が行われます。

セコムでは、社員による不正閲覧を防ぐための厳格な個人情報保護体制が整備されており、自由に映像を見ることはできません。

勝手に見られてるわけじゃないんだね。ちょっと安心した!

そうなんです。プライバシーを守りながら防犯を両立している点が、セコムの信頼性の高さにつながっているのですよ^^

不安を感じる場合は、契約時に監視の仕組みやデータ管理体制をしっかり確認しておくことが大切です。

安心して利用できる環境を整えることで、「見られている不安」から「守られている安心」へと意識を変えることができるでしょう。